كشفت مؤخرا جريدتي الواشنطن بوست والجارديان انها حصلت على وثائق مسربة عن مشروع قائم مشترك بيت وكالة الامن القومي NSA و الاستخبرات الامركية GCHQ المسمى بي PRISM الذي يهدف هذا الأخير على جلب أية معلومات تحتاجها المخابرات الأمريكية عن أي مستخدم لأحد أكبر الشركات الأمركية التي تورطت في أخطر وسائل التجسس الإلكتروني وعلى رأس قائمة هذه الشركات Yahoo,Google,Skype,Microsoft,Apple,FaceBook والعديد من شركات الكبيرة التي تملك أكبر عدد من مستخدمين والأعضاء.

ويتم تركيب برنامج PRISM على خوادم الشركات المذكورة بما يمكن هذا البرنامج أجهزة الاستخبارات من الحصول على كافة المعلومات التي تملكها شركات الإنترنت (من تاريخ المحادثات والصور والأسماء والملفات المرسلة والمكالمات الصوتية والفيديو…إلخ)

وحتى أوقات دخول المستخدم وخروجه وبشكل فوري (Realtime ) بدون مذكرة أو تصريح رسمي و بدون الحاجة إلى إذن من الشركات المشاركة بالمشروع مما يعد خرقاً كبيراً للخصوصية

وهذا ما أدى إلى حدوث ضجة كبيرة حول المشروع ويقال أن مجموعة الهاكرز الشهيرة «الانونيموس» هى التى وراء تسريب وثائقه.

وكانت الحكومة الامريكية قد اعترفت باستخدامها برنامج PRISM على اكثر من 35 دولة لكنها نفت أن يكون البرنامج للتجسس على المواطنين فى داخل امريكا

وكعادتها تصرح أنه يهدف فقط الى التجسس على الموجودين خارج الولايات المتحدة الامريكية والمشروع مبني أصليا من أجل حماية المواطينها من الإرهاب (وهذا الأمر إعتادت أمريكا قوله عندما يكشف عنها مشروع خارق للخصوصية أو القانون).

فالنرجع قليلا للزمن ونرى أهم مشاريع التجسسية التي تبعتها وكالة NSA ففي السبعينيات طورت وكالة NSA ووكالة CIA تكنولوجيا إلكترونية عالية أطلقت عليها اسم (المجموعة الخاصة collection Special ) وأصبحت الأجهزة الصغيرة جداً تقوم بمهمات كبيرة،

مما يسر عمليات التنصت والتجسس بشكل كبير.

وبعد انتشار استعمال الكمبيوترات اعتباراً من أواسط الثمانينيات وما جلبه هذا الاستعمال من تغيير وتجديد في حياة الناس لم يكن من المنتظر ألا تقوم أجهزة المخابرات في الدول المتقدمة بإهمال هذا الأمر، فبعد ظهور أي جهاز جديد، وبعد حدوث أي تطور تكنولوجي يجب على مثل هذه المخابرات تطوير أجهزة أو نظم جديدة تستطيع التسلل إلى هذه الأجهزة ومراقبتها، بل أحياناً يسبق تطوير المراقبة تطوير الجهاز نفسه، فهذا ما حدث مثلاً في موضوع الكمبيوترات، إذ بدأت وكالة NSA بتطوير نظم مراقبة الكمبيوترات في السبعينيات، وكان أشهر أخصائي في هذا الموضوع هو “وليام هاملتون” الذي استحدث نظاماً جديداً أطلق عليه اسم إدارة نظام المعلومات للنائب العام، ويعرف باسمه المختصر (PROMIS)، ويستطيع هذا النظام تقييم المعلومات المستقاة من مصدرين مختلفين إلكترونياً، وبعد أن ترك “هاملتون” وكالة NSA، وأصبح مديراً لشركة INSLAW قام بتطوير هذا النظام إلى نظام أفضل أطلق عليه اسم PRONSS – VAX، ولكن تمت سرقة هذا النظام من قبل المخابرات الإسرائيلية التي أضافت إليه نظام “الباب المصيدة”، وسرعان ما تم عرض هذا النظام للبيع للمخابرات في كثير من الدول,ثم طور نظام السابق الى نظام اكثر شموليه وسرعة سمي بنظام (وإيشلون) وهو اسم يطلق على نظام آلي عالمي global Communications Interception (COMINT) لاعتراض والتقاط أية اتصالات، مثل: مكالمات الهاتف، والفاكسات، ورسائل البريد الإلكتروني، وأية اتصالات مبنية على الإنترنت، وإشارات الأقمار الصناعية بشكل روتيني يومي لأغراض عسكرية ومدنية، في حين يعتقد البعض أن إيشلون هو اسم كودي لجزء من نظام، يعترض ويلتقط الاتصالات التي تتم بين الأقمار الصناعية.

وتقوم على إدارة وتشغيل نظام إيشلون وكالات الاستخبارات في خمس دول، هي: الولايات المتحدة الأمريكية، والمملكة المتحدة، وكندا، وأستراليا، ونيوزيلندا. وتقود هذا النظام وكالة الأمن القومي الأمريكي National Security Agency ) NSA)،

بالتعاون مع وكالات استخبارات البلدان الأخرى المشاركة فيه، ومنها: مراكز قيادة الاتصالات الحكومية البريطانية GovernmentCommunications Headquarters ) GCHQ)، ومركز قيادة الإشارات الدفاعي الأسترالي Defence SignalsDirectorate ) DSD).

وهو يعمل بموجب اتفاقية YKUSA بين الولايات المتحدة الأمريكية والمملكة المتحدة عام 1947، عقب الحرب العالمية الثانية، وأُنشئ لتطوير نظام تجسسي، ولتبادل المعلومات بين الدول الموقّعة على الاتفاقية، وانضمت إليه بقية البلدان المشاركة لاحقًا، وقيل: إن له القدرة على التنصت على مليوني اتصال في الساعة أو 17.5 مليار اتصال في السنة، بينما يصل البعض بقدرته على التنصت إلى 3 مليارات اتصال يوميًّا، ثم يوجه تلك الاتصالات بعد ترشيحها، إلى الوكالات الاستخبارية المعنية في الدول الأعضاء فيه، وقد ذكرت بعض المصادر أنه توجه بمعظم طاقته إلى الإنترنت مع بداية التسعينيات حتى إنه يتنصت على 90% من كل الاتصالات التي تتم عبر هذه الشبكة الدولية.

معظم الناس يعتقدون أن بروتوكول SSL يستطيع تأمين الإتصالات التي تجري بين المستخدم والسرفر,إن هذا الأمر صحيح ولكن مامن شيء لا يملك عيوب حتى SSL يملك عيوب فهذا الأخير يمكنك أن تعترض على إتصالاته وكسرها وحتى وكالة الأمن القوي NSA تستطيع ذلك ! نعم إن ذلك ليس بالمستحيل كل ما تحتاجه هو بعض الدولارات فقط !.

هناك عدة طرق لكسر إتصالات SSL فلن تحتاج إلى شهادات SSL او تنفيذ هجمات MITM فكل ما عليك فعله هو شراء بروكسي لإعتراض إتصالات SSL مثل Blue Coat Systems ProxySG للقيام بالمهمة !

تعتبر شركة BlueCoat من أكبر شركات المتخصص في بيع أجهزة مراقبة للأنترنت وجهازها ProxySG من أحدث أجهزتها له القدرة على اعتراض أي اتصال يقوم به مستخدم الانترنت سواء كان اتصال عادي (غير مشفر) مثل HTTP، أو حتى الاتصالات المشفرة عبر HTTPS وهذا بالفعل ما قد تفعله بعض الشركات المزودات الخدمة ISP او حتى هيئة NSA !

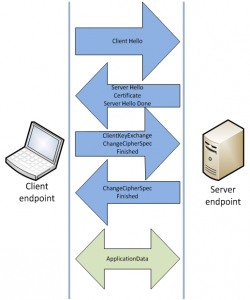

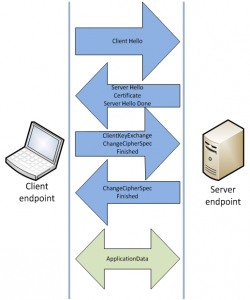

سأشرح كيف تتم إتصالات SSL فتابع معي جيدا

العميل يسأل السرفر إن كان يستطيع عمل إتصال SSL آمن فيرد عليه السرفر بنعم وتتم عملية handshaking أي المصافحة.

شهادة SSL تتكون من المفتاح العام والمفتاح الخاص ويستخدم المفتاح العام لتشفير المعلومات ويستخدم المفتاح الخاص لفك تشفيرها . عندما يتصل المتصفح الخاص بك بموقع آمن ، يقوم الخادم Server بإرسال المفتاح العام للمتصفح لتنفيذ عملية التشفير. المفتاح العام متاح للكل ولكن المفتاح الخاص (الذي يستخدم لفك التشفير) هو سري . لذلك خلال الإتصال الآمن ، سيقوم المتصفح بتشفير الرسالة باستخدام المفتاح العام وإرساله إلى الخادم Server . الرسالة سيتم فك تشفيرها من جهة الخادم Server باستخدام المفتاح الخاص (المفتاح السري) و شهادة يتم تنصيبها على Server مضمون، وتستخدم لتحديد هوية الموقع (الشخص) الذي يستخدمها، وللمساعدة في تشفير بيانات بطاقة الائتمان وبيانات مهمة وحساسة أخرى عندما تقدم خدمات من هذا النوع في موقعك والتي تضمن من خلالها أن الزائر والموقع الطرفان الوحيدان في هذه العملية لتحقيق السرية والخصوصية والثقة معا.

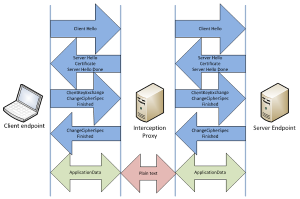

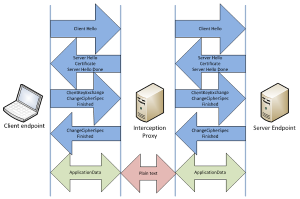

فالنشرح كيف يتم إعتراض هذه الاتصالات وكسرها

يعترض البرنامج الخبيث الترافيك المار بينك وبين السرفر فعندما يرسل Server مفتاح العام لتنفيذ الاتصال فيقوم البرنامج الخبيت بإستقبال هذا المفتاح واعادة ارسالها إلى العميل على شكل digital certificate اي أنه مفتاح الذي ارسل من طرف السرفر الحقيقي ويتم قبول الاتصال وكل شيء طبيعي وهذا ما يؤكد أنه تستطيع تزوير هذه الشهادة وهذا ماحدث بالضبط عندما تم إختراق أحد مصدرات شهادات SSL وهي شركة DigiNotar وكانت Google ضحية هذا الهجوم كما تم أيضا تزوير شهادات شركة Comodo وكانت كل من Google و Yahoo و Microsoft و Skype و Mozilla قد أصيبت بهذا الخرق الأمني الكبير,وفي الفترة الأخيرة أيضا ظهرت أنباء عن تزوير شهادات SSL الخاصة بـFaceBook من طرف الحكومة السورية مما يسمح هذا الخرق الأمني بالوصول إلى كلمات السر الخاص بالمستخدمين السوريين,والكثير من الخروقات الأمنية الأخرى

إذا كانت هيئة NSA او مزودات الخدمة ISP تستطيع القيام بذلك فماذا يمكننا أن نفعل لكي نبقي خصوصيتنا بعيدة عن أيدي الحكومات؟

ويتم تركيب برنامج PRISM على خوادم الشركات المذكورة بما يمكن هذا البرنامج أجهزة الاستخبارات من الحصول على كافة المعلومات التي تملكها شركات الإنترنت (من تاريخ المحادثات والصور والأسماء والملفات المرسلة والمكالمات الصوتية والفيديو…إلخ)

وحتى أوقات دخول المستخدم وخروجه وبشكل فوري (Realtime ) بدون مذكرة أو تصريح رسمي و بدون الحاجة إلى إذن من الشركات المشاركة بالمشروع مما يعد خرقاً كبيراً للخصوصية

وهذا ما أدى إلى حدوث ضجة كبيرة حول المشروع ويقال أن مجموعة الهاكرز الشهيرة «الانونيموس» هى التى وراء تسريب وثائقه.

وكانت الحكومة الامريكية قد اعترفت باستخدامها برنامج PRISM على اكثر من 35 دولة لكنها نفت أن يكون البرنامج للتجسس على المواطنين فى داخل امريكا

وكعادتها تصرح أنه يهدف فقط الى التجسس على الموجودين خارج الولايات المتحدة الامريكية والمشروع مبني أصليا من أجل حماية المواطينها من الإرهاب (وهذا الأمر إعتادت أمريكا قوله عندما يكشف عنها مشروع خارق للخصوصية أو القانون).

فالنرجع قليلا للزمن ونرى أهم مشاريع التجسسية التي تبعتها وكالة NSA ففي السبعينيات طورت وكالة NSA ووكالة CIA تكنولوجيا إلكترونية عالية أطلقت عليها اسم (المجموعة الخاصة collection Special ) وأصبحت الأجهزة الصغيرة جداً تقوم بمهمات كبيرة،

مما يسر عمليات التنصت والتجسس بشكل كبير.

وبعد انتشار استعمال الكمبيوترات اعتباراً من أواسط الثمانينيات وما جلبه هذا الاستعمال من تغيير وتجديد في حياة الناس لم يكن من المنتظر ألا تقوم أجهزة المخابرات في الدول المتقدمة بإهمال هذا الأمر، فبعد ظهور أي جهاز جديد، وبعد حدوث أي تطور تكنولوجي يجب على مثل هذه المخابرات تطوير أجهزة أو نظم جديدة تستطيع التسلل إلى هذه الأجهزة ومراقبتها، بل أحياناً يسبق تطوير المراقبة تطوير الجهاز نفسه، فهذا ما حدث مثلاً في موضوع الكمبيوترات، إذ بدأت وكالة NSA بتطوير نظم مراقبة الكمبيوترات في السبعينيات، وكان أشهر أخصائي في هذا الموضوع هو “وليام هاملتون” الذي استحدث نظاماً جديداً أطلق عليه اسم إدارة نظام المعلومات للنائب العام، ويعرف باسمه المختصر (PROMIS)، ويستطيع هذا النظام تقييم المعلومات المستقاة من مصدرين مختلفين إلكترونياً، وبعد أن ترك “هاملتون” وكالة NSA، وأصبح مديراً لشركة INSLAW قام بتطوير هذا النظام إلى نظام أفضل أطلق عليه اسم PRONSS – VAX، ولكن تمت سرقة هذا النظام من قبل المخابرات الإسرائيلية التي أضافت إليه نظام “الباب المصيدة”، وسرعان ما تم عرض هذا النظام للبيع للمخابرات في كثير من الدول,ثم طور نظام السابق الى نظام اكثر شموليه وسرعة سمي بنظام (وإيشلون) وهو اسم يطلق على نظام آلي عالمي global Communications Interception (COMINT) لاعتراض والتقاط أية اتصالات، مثل: مكالمات الهاتف، والفاكسات، ورسائل البريد الإلكتروني، وأية اتصالات مبنية على الإنترنت، وإشارات الأقمار الصناعية بشكل روتيني يومي لأغراض عسكرية ومدنية، في حين يعتقد البعض أن إيشلون هو اسم كودي لجزء من نظام، يعترض ويلتقط الاتصالات التي تتم بين الأقمار الصناعية.

وتقوم على إدارة وتشغيل نظام إيشلون وكالات الاستخبارات في خمس دول، هي: الولايات المتحدة الأمريكية، والمملكة المتحدة، وكندا، وأستراليا، ونيوزيلندا. وتقود هذا النظام وكالة الأمن القومي الأمريكي National Security Agency ) NSA)،

بالتعاون مع وكالات استخبارات البلدان الأخرى المشاركة فيه، ومنها: مراكز قيادة الاتصالات الحكومية البريطانية GovernmentCommunications Headquarters ) GCHQ)، ومركز قيادة الإشارات الدفاعي الأسترالي Defence SignalsDirectorate ) DSD).

وهو يعمل بموجب اتفاقية YKUSA بين الولايات المتحدة الأمريكية والمملكة المتحدة عام 1947، عقب الحرب العالمية الثانية، وأُنشئ لتطوير نظام تجسسي، ولتبادل المعلومات بين الدول الموقّعة على الاتفاقية، وانضمت إليه بقية البلدان المشاركة لاحقًا، وقيل: إن له القدرة على التنصت على مليوني اتصال في الساعة أو 17.5 مليار اتصال في السنة، بينما يصل البعض بقدرته على التنصت إلى 3 مليارات اتصال يوميًّا، ثم يوجه تلك الاتصالات بعد ترشيحها، إلى الوكالات الاستخبارية المعنية في الدول الأعضاء فيه، وقد ذكرت بعض المصادر أنه توجه بمعظم طاقته إلى الإنترنت مع بداية التسعينيات حتى إنه يتنصت على 90% من كل الاتصالات التي تتم عبر هذه الشبكة الدولية.

معظم الناس يعتقدون أن بروتوكول SSL يستطيع تأمين الإتصالات التي تجري بين المستخدم والسرفر,إن هذا الأمر صحيح ولكن مامن شيء لا يملك عيوب حتى SSL يملك عيوب فهذا الأخير يمكنك أن تعترض على إتصالاته وكسرها وحتى وكالة الأمن القوي NSA تستطيع ذلك ! نعم إن ذلك ليس بالمستحيل كل ما تحتاجه هو بعض الدولارات فقط !.

هناك عدة طرق لكسر إتصالات SSL فلن تحتاج إلى شهادات SSL او تنفيذ هجمات MITM فكل ما عليك فعله هو شراء بروكسي لإعتراض إتصالات SSL مثل Blue Coat Systems ProxySG للقيام بالمهمة !

تعتبر شركة BlueCoat من أكبر شركات المتخصص في بيع أجهزة مراقبة للأنترنت وجهازها ProxySG من أحدث أجهزتها له القدرة على اعتراض أي اتصال يقوم به مستخدم الانترنت سواء كان اتصال عادي (غير مشفر) مثل HTTP، أو حتى الاتصالات المشفرة عبر HTTPS وهذا بالفعل ما قد تفعله بعض الشركات المزودات الخدمة ISP او حتى هيئة NSA !

سأشرح كيف تتم إتصالات SSL فتابع معي جيدا

العميل يسأل السرفر إن كان يستطيع عمل إتصال SSL آمن فيرد عليه السرفر بنعم وتتم عملية handshaking أي المصافحة.

شهادة SSL تتكون من المفتاح العام والمفتاح الخاص ويستخدم المفتاح العام لتشفير المعلومات ويستخدم المفتاح الخاص لفك تشفيرها . عندما يتصل المتصفح الخاص بك بموقع آمن ، يقوم الخادم Server بإرسال المفتاح العام للمتصفح لتنفيذ عملية التشفير. المفتاح العام متاح للكل ولكن المفتاح الخاص (الذي يستخدم لفك التشفير) هو سري . لذلك خلال الإتصال الآمن ، سيقوم المتصفح بتشفير الرسالة باستخدام المفتاح العام وإرساله إلى الخادم Server . الرسالة سيتم فك تشفيرها من جهة الخادم Server باستخدام المفتاح الخاص (المفتاح السري) و شهادة يتم تنصيبها على Server مضمون، وتستخدم لتحديد هوية الموقع (الشخص) الذي يستخدمها، وللمساعدة في تشفير بيانات بطاقة الائتمان وبيانات مهمة وحساسة أخرى عندما تقدم خدمات من هذا النوع في موقعك والتي تضمن من خلالها أن الزائر والموقع الطرفان الوحيدان في هذه العملية لتحقيق السرية والخصوصية والثقة معا.

فالنشرح كيف يتم إعتراض هذه الاتصالات وكسرها

يعترض البرنامج الخبيث الترافيك المار بينك وبين السرفر فعندما يرسل Server مفتاح العام لتنفيذ الاتصال فيقوم البرنامج الخبيت بإستقبال هذا المفتاح واعادة ارسالها إلى العميل على شكل digital certificate اي أنه مفتاح الذي ارسل من طرف السرفر الحقيقي ويتم قبول الاتصال وكل شيء طبيعي وهذا ما يؤكد أنه تستطيع تزوير هذه الشهادة وهذا ماحدث بالضبط عندما تم إختراق أحد مصدرات شهادات SSL وهي شركة DigiNotar وكانت Google ضحية هذا الهجوم كما تم أيضا تزوير شهادات شركة Comodo وكانت كل من Google و Yahoo و Microsoft و Skype و Mozilla قد أصيبت بهذا الخرق الأمني الكبير,وفي الفترة الأخيرة أيضا ظهرت أنباء عن تزوير شهادات SSL الخاصة بـFaceBook من طرف الحكومة السورية مما يسمح هذا الخرق الأمني بالوصول إلى كلمات السر الخاص بالمستخدمين السوريين,والكثير من الخروقات الأمنية الأخرى

إذا كانت هيئة NSA او مزودات الخدمة ISP تستطيع القيام بذلك فماذا يمكننا أن نفعل لكي نبقي خصوصيتنا بعيدة عن أيدي الحكومات؟